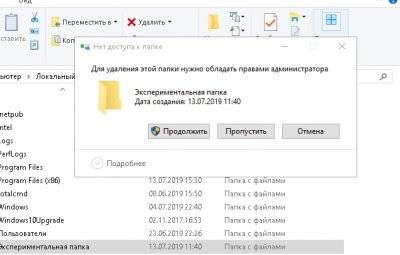

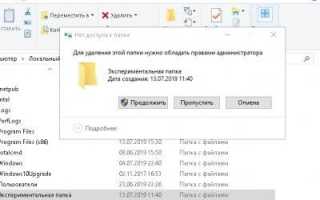

Иногда при попытке удаления или изменения папки Windows 10 заявляет о том, что для таких действий недостаточно прав, и нужно запросить разрешение у «Система» или «Администраторы».

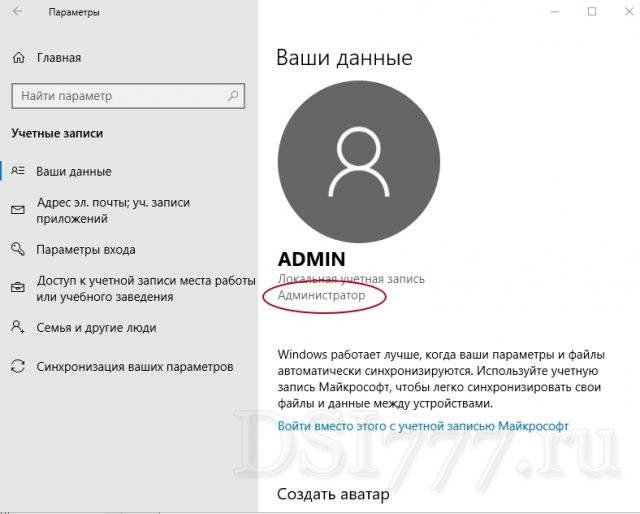

Это может вызвать удивление у многих владельцев компьютера, которые являются единоличными пользователями, но логика системы такова: ей почти на все требуется подтверждение. После этого логичным решением становится проверка учетных записей. Самый простой вариант: зайти в «Пуск», выбрать «Параметры», открыть раздел «Учетные записи» и нажать «Ваши данные».

Имя учетной записи может быть разным, главное, чтобы под ним было указано «Администратор». Это важный момент, хотя, к сожалению, всей проблемы он не решает. Вернувшись к прежней папке и попытавшись ее снова удалить, пользователь увидит уже знакомое сообщение от Windows.

Чтобы выйти из этого замкнутого круга, нужно выполнить два пункта:

- Стать «хозяином» папки;

- Получить полноценное право на любые действия с ней.

Как стать владельцем

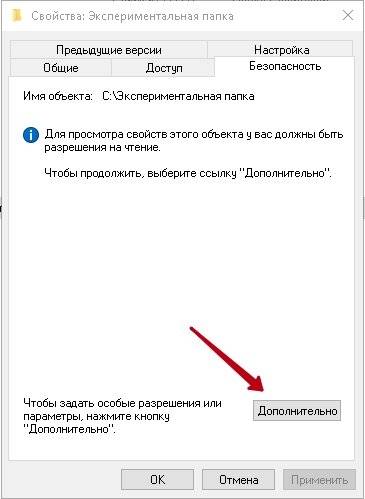

Сначала вызываем контекстное меню и нажимаем «Свойства». В открывшемся окне выбираем «Безопасность». Внизу окна появится раздел «Разрешения для группы «Пользователи», а под ним — кнопка «Дополнительно».

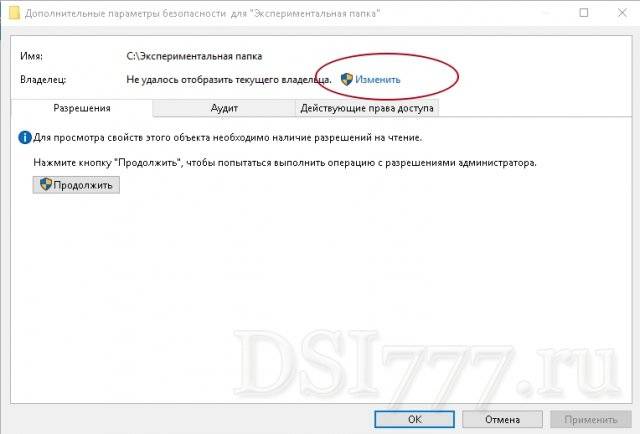

Во второй строке сверху указано имя владельца «Администраторы», справа от имени — ссылка «Изменить».

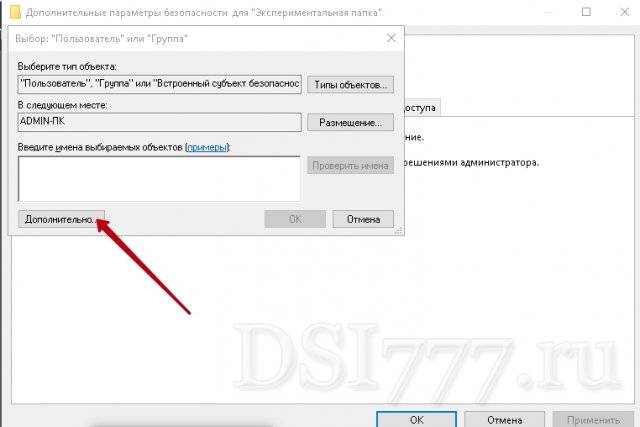

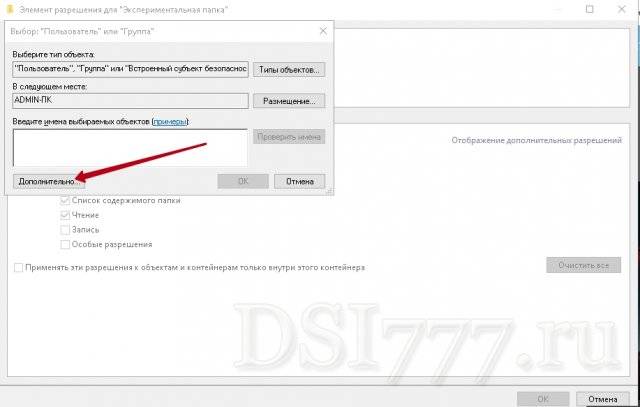

Откроется окно выбора, где потребуется снова нажать на «Дополнительно» (в левом нижнем углу)

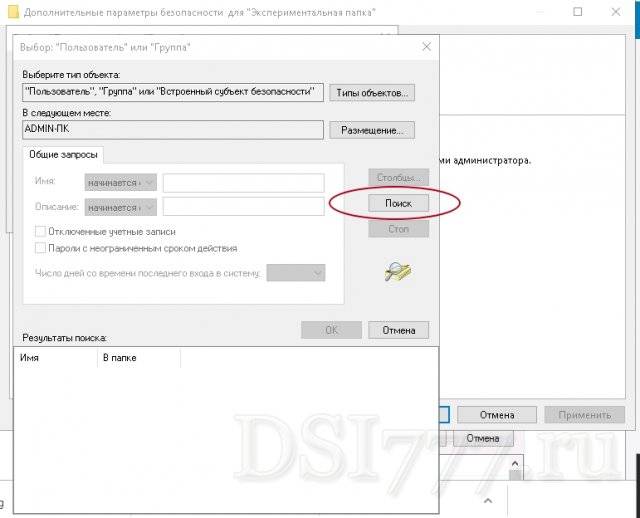

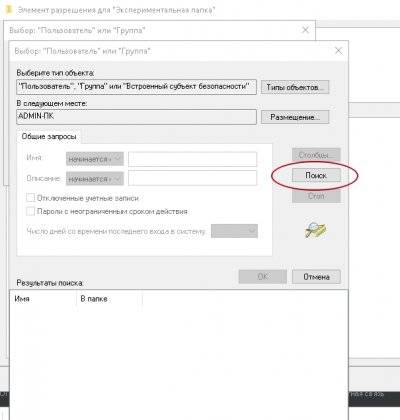

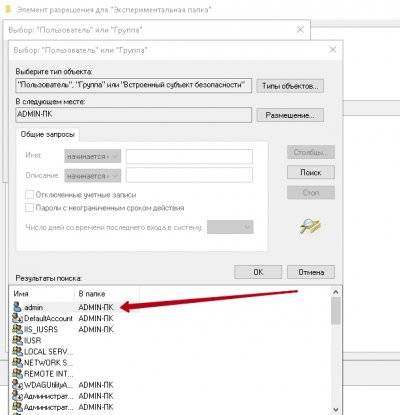

Теперь справа есть кнопка «Поиск», которая открывает возможность выбрать пользователя из появившегося списка. Даже если у компьютера имеется один-единственный хозяин, который никого больше не подпускает к своему имуществу, все равно в этом списке будет несколько строк.

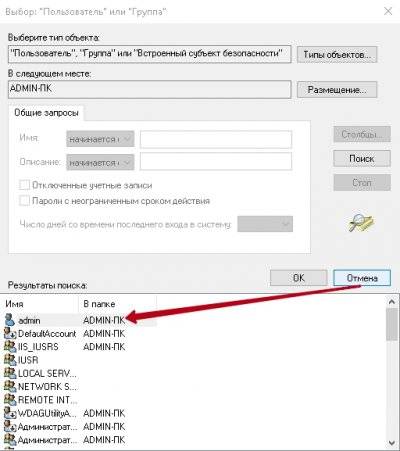

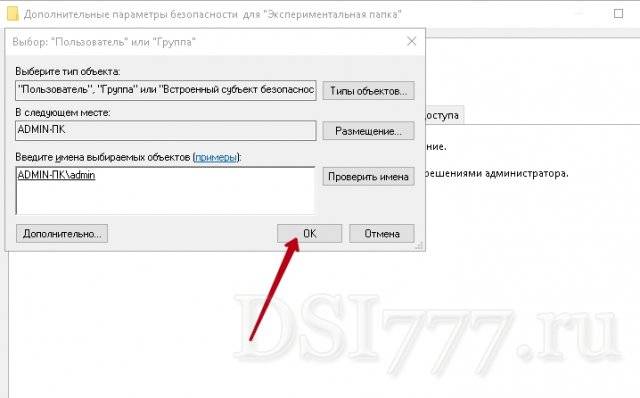

Теперь выбираем имя своей учетной записи, которое отображено в параметрах («Пуск» — «Параметры» — «Учетные записи»). В примере это «Admin».

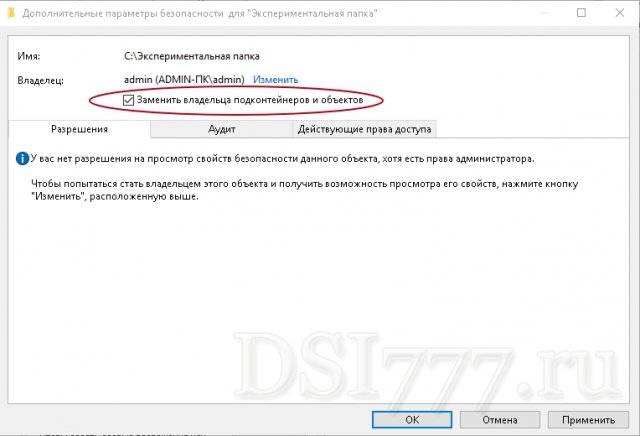

Автоматически возвращаемся во вкладку параметров безопасности. Теперь в строке имени владельца отображается выбранный пользователь. Под строкой нужно отметить галочкой следующий пункт.

Если этого не сделать, то придется совершать всю процедуру заново с внутренними папками для их изменения. Завершаем все это командой «ОК».

Как задать владельцу разрешения на все действия с папкой

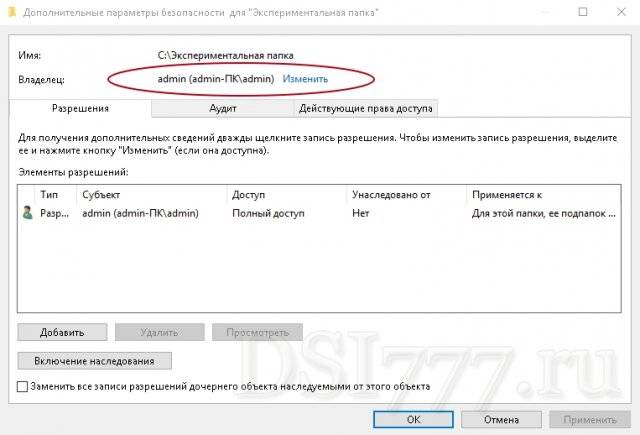

Дотошной системе проделанных действий все еще мало, и нужно установить разрешения для своей учетной записи. Для этого снова заходим в отвечающие за безопасность свойства папки. Под строкой с именем владельца есть 3 вкладки: «Разрешение», «Аудит» и «Действующие права доступа». Нас интересуют «Разрешения».

Есть три варианта:

- В списке есть имя хозяина папки, и у него полный доступ;

- Нужное имя отсутствует;

- Имя пользователя есть, но доступ у него частичный.

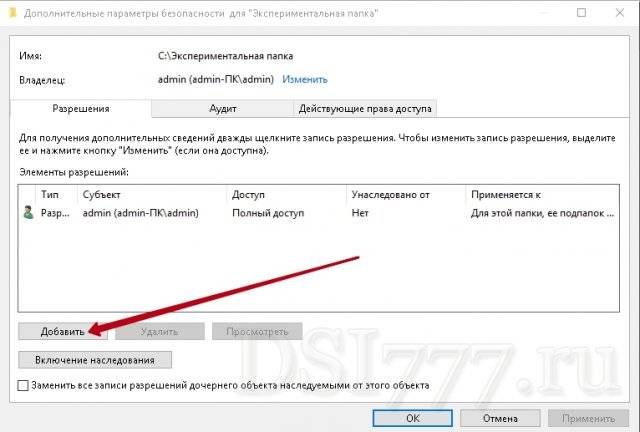

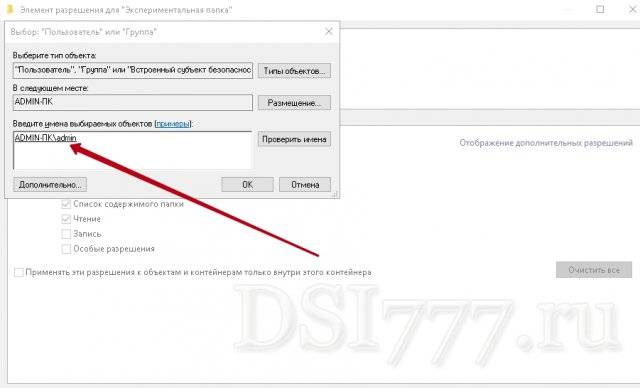

Если имени нет, то придется его добавить, нажав на соответствующую ссылку внизу.

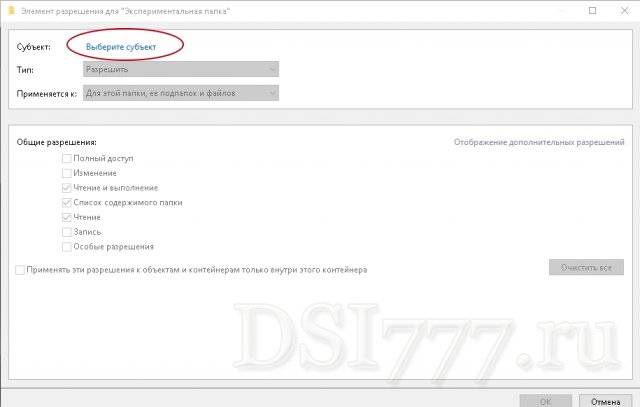

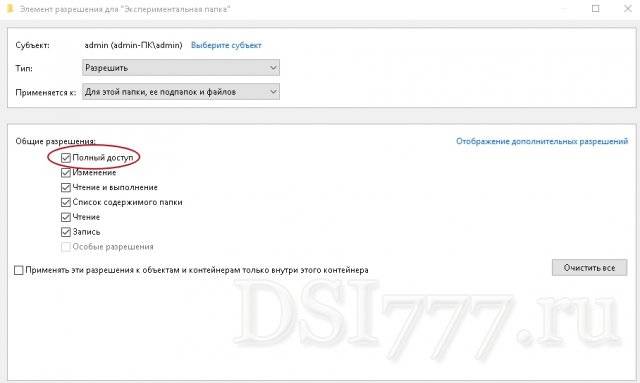

В новом окне выбрать имя субъекта, в поле «Тип» указать «Разрешить», в строке «Применяется к» пометить, что разрешение должно распространяться на эту папку, а также на все ее подпапки и файлы.

Внизу поставить галочку напротив «Полный доступ». Жмем «ОК» и снова автоматически попадаем в параметры безопасности.

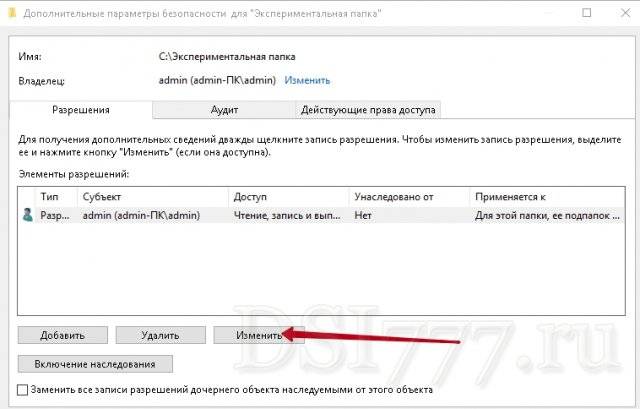

Если имя уже имеется, но разрешения у него есть только на некоторые действия, то нужно выделить строку и нажать внизу «Изменить».

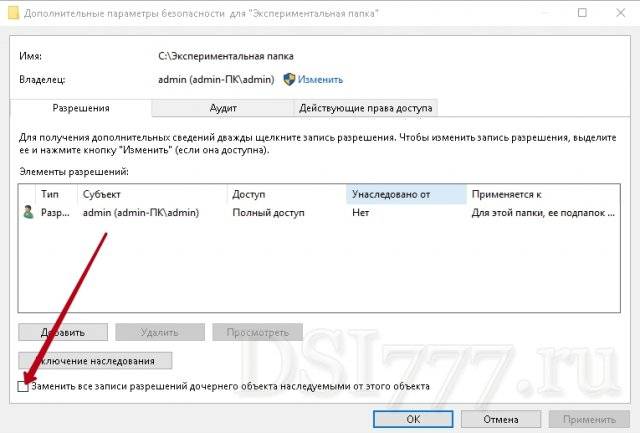

Как и в предыдущем варианте, задать ему полный доступ. Теперь, когда в списке разрешений видно имя владельца, осталась финальная стадия — отметить пункт в нижней части окна. И разумеется, нажать «ОК».

Теперь можно менять или удалять эту злополучную папку. Если вдруг система сообщит что-то вроде «папку нельзя удалить, она все еще используется», то следует перезагрузить компьютер.

Следующая2019-07-13КатеринаКомпьютеры / Windows

Как и в реальном мире, в мире компьютеров и интернета есть вещи, которыми мы можем обладать и есть вещи, которыми мы обладать не можем. А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах.

С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться.

Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share, наличие которого проверяется при обращении к удалённому серверу.

Атрибуты и ACL

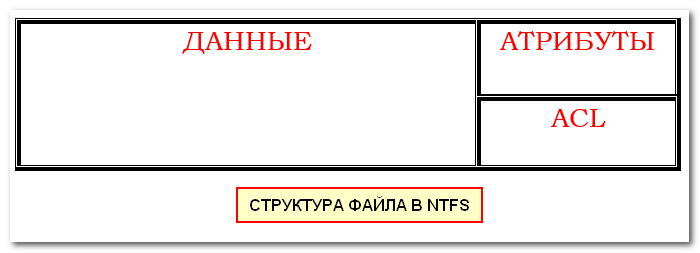

При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS. Как это работает? А вот как. Каждый записанный в NTFS файл представляет собой не только данные, помимо них он также хранит служебную информацию — атрибуты и ACL (Access Control List). Кстати, атрибуты и ACL имеют не только файлы, но и папки.

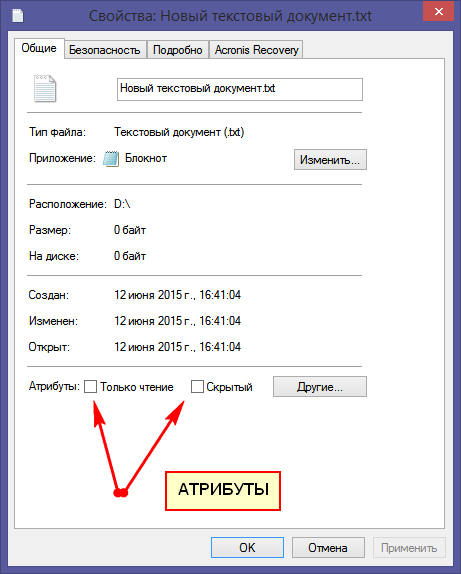

Что такое атрибуты файла, вы, в принципе, должны знать сами. Скрытый, системный, индексируемый или неиндексируемый, доступный только для чтения, готовый к архивированию — всё это называется атрибутами и просматривается в свойствах файла или папки. За права же доступа отвечают метаданные ACL. И если атрибуты описывают свойства объекта, то ACL указывает, кто именно и какие действия с этим объектом может производить. ACL также именуют разрешениями.

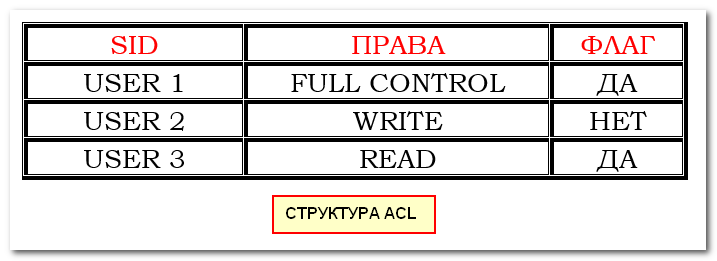

Структуру ACL можно представить в виде таблицы с тремя колонками.

Первая колонка содержит уникальный идентификатор пользователя (SID), вторая — описание прав (read, write и т.д.), третья — флаг, указывающий разрешено ли конкретному SID пользоваться этими правами или нет. Он может принимать два значения: true (да) и false (нет).

Основных прав доступа в NTFS четыре:

• Read разрешает только чтение файла. • Write разрешает чтение и запись. • Modify разрешает чтение, запись, переименование, удаление и редактирование атрибутов. • Full Control даёт пользователю неограниченную власть над файлом. Помимо всего перечисленного, имеющий права Full Control пользователь может редактировать метаданные ACL. Все прочие права доступа возможность изменения ACL не предоставляют.

Владелец объекта

Кроме атрибутов и разрешений, каждый объект в файловой системе NTFS имеет своего владельца. Таковым может выступать локальный администратор, пользователь, TrustedInstaller, система и т.д. Владелец может изменять права доступа к своему файлу, однако локальный администратор имеет право назначить владельцем такого файла самого себя, следовательно, получить на него полные права, то есть Full Control.

Наследование

Так как файлов на диске может быть очень много и большая их часть располагается во вложенных каталогах, для удобного и быстрого изменения их прав доступа необходим какой-то механизм. Для этого в NTFS есть такая вещь как наследование.

Правило наследования простое и укладывается оно в одну формулировку: при своём создании каждый дочерний объект автоматически наследует разрешения ближайшего родительского объекта. Приведём пример. Если вы создали папку «А», а в ней папку «Б», то папка «Б» будет иметь те же разрешения, что и папка «А». Следовательно, все файлы в папке «Б» получат разрешения папки «А».

Явные и неявные разрешения

Все разрешения, которые наследуются автоматически, именуются неявными (implicit). И напротив, разрешения, которые устанавливаются вручную путём изменения ACL, называются явными (explicit). Отсюда вытекают два правила:

• На одном уровне вложенности запрещающее разрешение имеет более высокий приоритет. Если для одного SID было задано и разрешающее, и запрещающее разрешение, то действовать будет запрет. • Явное разрешение имеет более высокий приоритет, чем неявное. Если запрет на какой-то объект был унаследован от родителя, а затем на него было установлено явное разрешение, то оно получит приоритет.

Таким образом в NTFS формируются комбинации разрешений и запретов. И если расположить приоритеты разрешений в порядке убывания, то получим примерно такую картину:

1. Явный запрет2. Явное разрешение3. Неявный запрет4. Неявное разрешение

Особенности наследования при копировании и перемещении файлов

До этого момента мы говорили о наследовании при создании файлов в родительских или дочерних каталогах. В случаях копирования или перемещения объекта правила наследования меняются.

• При копировании объекта с одного тома на другой, например, с диска «С» на диск «D» копируемый объект всегда получает права или разрешения того раздела или расположенного в нём каталога, в который он копируется. Те же правила действуют при перемещении файлов между разными томами.

• При перемещении в пределах одного тома, перемещаемый объект сохраняет свою ACL, изменяется только ссылка на него в таблице MFT.

• При копировании в пределах одного тома копируемый объект получает ACL от ближайшего вышестоящего родительского каталога.

Для начала этого вполне достаточно, чтобы иметь более-менее чёткое представление о том, как работают законы разрешений в NTFS. На самом деле разрешений в файловой системе существует гораздо больше разрешений. Большинству простых пользователей их знать необязательно, а вот будущим системным администраторам такие знания могут очень даже пригодится.

Задайте вопрос Быстрый доступ

-

Вопрос

- Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?9 октября 2011 г. 19:39 Ответить | Цитировать

Все ответы

-

Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?

Что за учетная запись? Приведите ее наименование.Microsoft Certified Desktop Support Technician10 октября 2011 г. 5:13 Ответить | Цитировать

-

Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?

Что за учетная запись? Приведите ее наименование. Microsoft Certified Desktop Support Technician

В кладке безопасность в свойствах ярлыков рабочего стола.

11 октября 2011 г. 15:29 Ответить | Цитировать

- Это — идентификатор пользователя, ныне в системе не существующего. Захватите для своей учетной записи права владельца на папку «Рабочий стол», в свойствах безопасности поставьте «Заменить владельца подконтейнеров и объектов» ,после чего удалите данного пользователя из списков безопасности. Владельца «Рабочего стола» потом вернете обратноМнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Посетите Блог Инженеров Доклады на Techdays: http://www.techdays.ru/speaker/Vinokurov_YUrij.html12 октября 2011 г. 15:58 Ответить | Цитировать

Используемые источники:

- https://dsi777.ru/main/windows/92-razreshenie-ot-sistema-ili-administratory-na-izmenenie-papki-v-windows-10.html

- https://www.white-windows.ru/sekrety-ntfs-prava-razresheniya-i-ih-nasledovanie/

- https://social.technet.microsoft.com/forums/ru-ru/d3adc889-9871-4512-8f21-3a031ee65c83/105010721082-108610901082108311021095108010901100

Инструкция как поменять разрешение экрана в Windows 10

Инструкция как поменять разрешение экрана в Windows 10

Как установить пользовательские разрешения экрана в Windows 10

Как установить пользовательские разрешения экрана в Windows 10

Как изменить разрешение экрана компьютера в Windows 10

Как изменить разрешение экрана компьютера в Windows 10

Как в Windows 10 открыть общий доступ к папке для определенных пользователей

Как в Windows 10 открыть общий доступ к папке для определенных пользователей Как настроить локальную сеть в Windows 10? Параметры общего доступа и общий доступ к папке в Windows 10

Как настроить локальную сеть в Windows 10? Параметры общего доступа и общий доступ к папке в Windows 10 Как настроить локальную сеть в Windows 10

Как настроить локальную сеть в Windows 10