Содержание

С выхода Windows 10 прошло уже три с лишним года, а проблема слива пользовательских данных на серверы Microsoft так и не решена. Более того, она усугубилась принудительным сбросом настроек приватности и перезапуском отключенной службы обновлений. В этой статье мы сравним несколько утилит для управления «шпионскими» компонентами ОС и посмотрим, насколько они эффективны на современных сборках Windows 10.

В Microsoft никогда не скрывали, что собирают сведения о пользователях, просто раньше ограничивались витиеватыми фразами об отправке «некоторых сведений в целях улучшения пользовательского опыта». После вступления в силу Европейского регламента по защите данных и ряда других законов юристам компании пришлось раскрыть подробности. Вот здесь можно почитать о том, какие данные собираются, куда передаются, как обрабатываются и в каких случаях раскрываются.

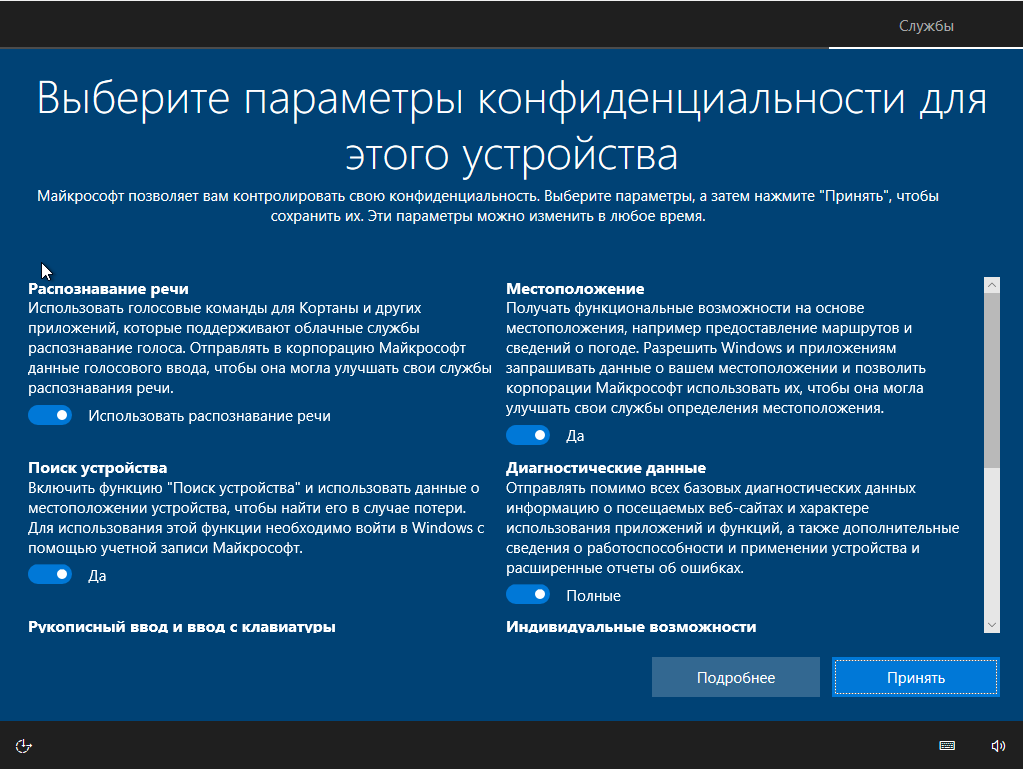

Перед потребителями в Microsoft выкрутились тем, что якобы дают возможность самостоятельно настроить тип и количество передаваемых данных. Для этого необходимо установить пакет обновлений (для тех, у кого билд ниже 15063.0) и воспользоваться экраном конфиденциальности. Желательно сделать это еще на этапе установки.

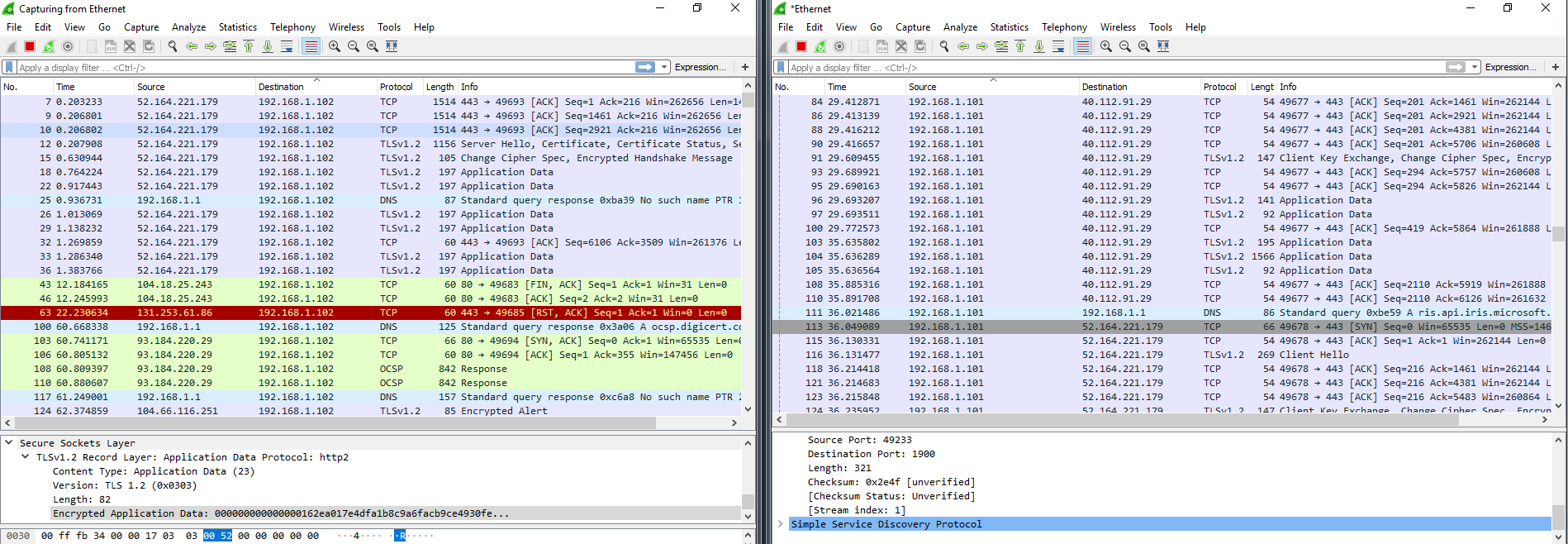

По задумке, у пользователя возникает ощущение, что если все отключено, то данные утекать не будут. Однако это намеренно создаваемая иллюзия. Давай запустим сниффер и посмотрим, как обстоят дела в действительности.

Методика тестирования

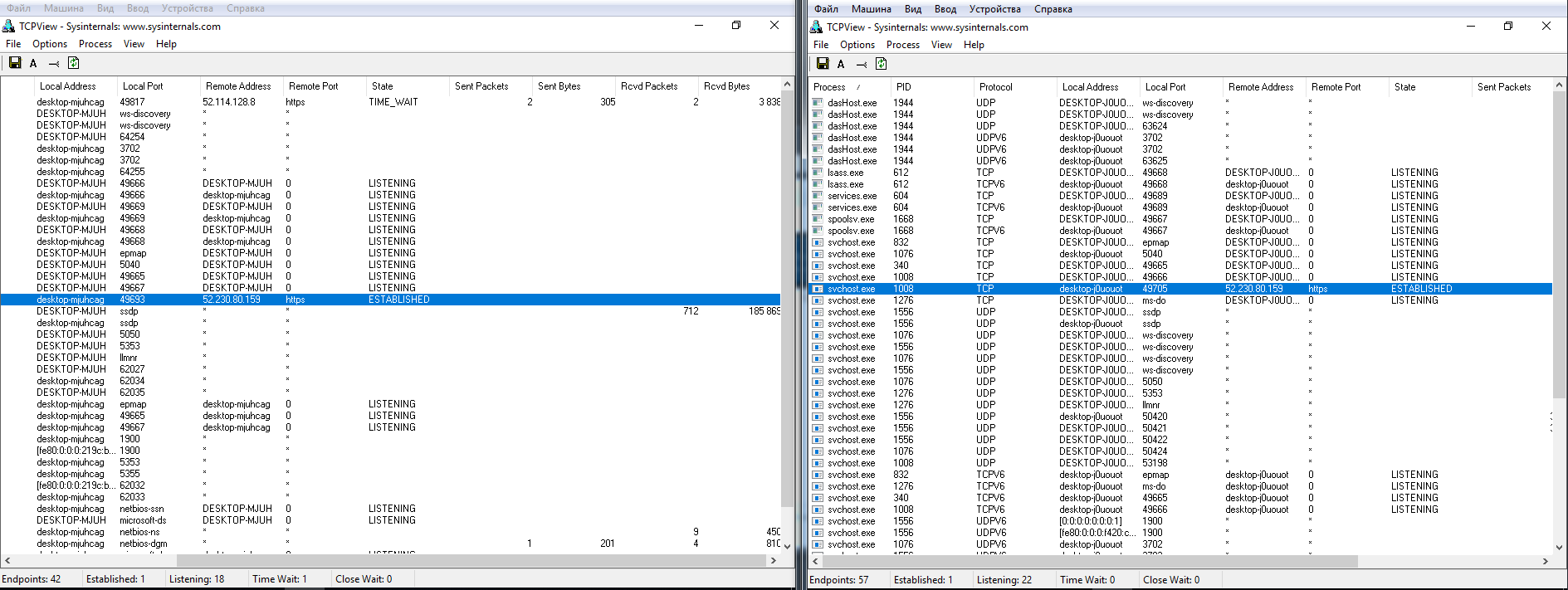

Все тесты проводились параллельно на двух тестовых сборках Windows 10 Pro — 1709 и 1803. Чтобы условия тестирования были идентичны, каждая «антишпионская» программа была развернута в клонах виртуалки. На скриншотах в статье сначала приводится снимок работы в 1709, а затем в 1803, если не указано иное. В качестве вспомогательных утилит использовались Wireshark 2.6.3 64 bit, TCPView v. 3.05 и Regshot v. 2.1.0.17.

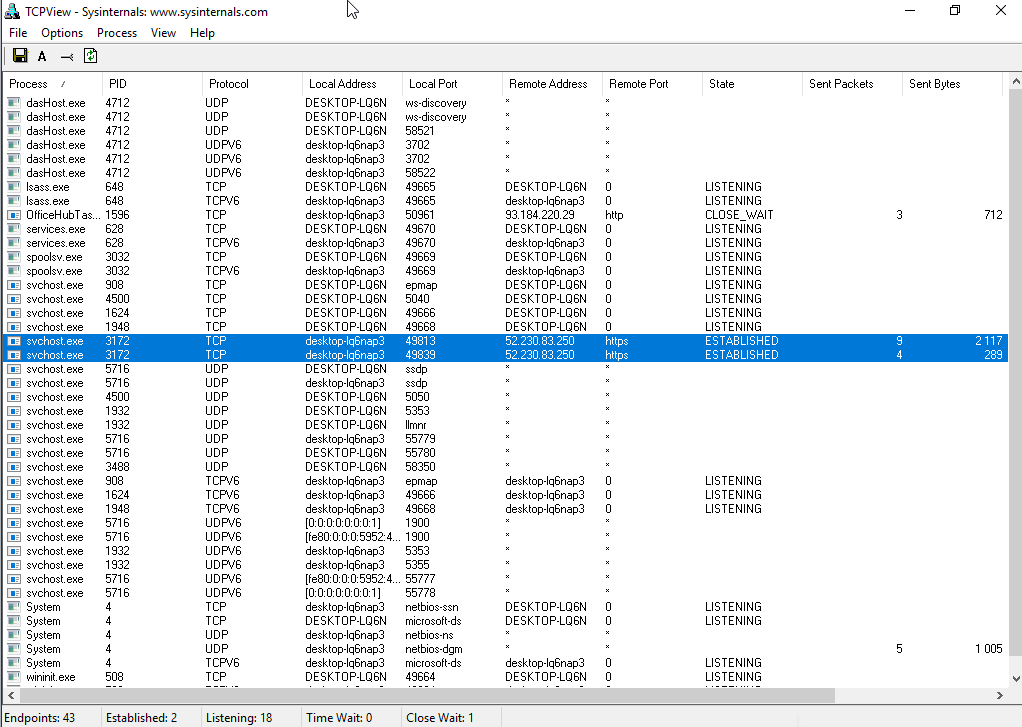

Во всех тестируемых программах выбирались настройки блокировки по максимуму. Если какую-то функцию или приложение не заблокировать, то возникнет неопределенная погрешность. Будет непонятно: то ли это незаблокированный пункт приводит к сливу данных, то ли какую-то функцию программе не удалось отключить. Идеальный результат — это дамп сетевого трафика без IP-адресов Microsoft. Посмотрим, кто как справится с этой задачей, но для начала проверим штатные функции управления приватностью в Windows.

Проверка настроек приватности

Если оставить настройки по умолчанию, то после загрузки ОС сразу виден большой поток исходящего трафика на адреса Microsoft.

Теперь отключаем все, что отключается на экране приватности. Результат налицо.

Однако даже после переключения всех флажков в запрещающее положение некоторые данные сразу отправляются в облачную платформу Microsoft Azure, причем в Сингапуре. В логах Wireshark я заметил IP-адреса сетевых узлов Microsoft из разных стран мира. Видимо, так работает балансировка нагрузки. Соединение с ними не постоянное (вышел на связь, передал что надо и оборвал соединение). Пул адресов очень большой. Я их перепроверил и убедился, что почти все они принадлежат Microsoft или ее партнерским сетям.

Сравнение программ

Для сравнения мы отобрали следующие «антишпионские» программы: Blackbird 1.0.28, Destroy Windows 10 Spying 1.0.1.0, DoNotSpy10 4.0, O&O ShutUp10 1.6.1399, Disable Win Tracking 3.2.1 и WPD 1.2.940. У всех этих приложений одна цель — не дать Microsoft получить какие-либо данные известным путем. Не лишены они и разных плюшек типа блокировки обновлений. Вот примерный список того, что следует ожидать от таких утилит:

- отключение записи активности пользователя;

- отключение отправки данных о вводе с клавиатуры;

- отключение отправки образцов рукописного ввода;

- отключение сбора диагностических данных (телеметрии);

- отключение сбора данных о местоположении;

- отключение и сброс персональных настроек Cortana;

- отключение доступа в интернет для Windows Media DRM;

- отключение доступа приложений к информации об учетной записи, календарю, сообщениям, камере, микрофону и местоположению;

- (опционально) отключение службы обновления Windows для других продуктов.

Конечно, это не полный перечень, но тот разумный минимум, на который стоит ориентироваться. Все эти изменения можно сделать и вручную. Подобные «антишпионские» утилиты подкупают лишь тем, что применяют сотню твиков в пару кликов.

Как вообще работают эти утилиты?

- Изменяют ключи реестра, отвечающие за настройки приватности.

- Добавляют в файл

%WINDIR%System32driversetchostsизвестные авторам программы URL сетевых узлов, на которые Microsoft сливает данные. - Добавляют в брандмауэр Windows наборы запрещающих правил, блокирующие подключение к известным IP-адресам Microsoft.

- Останавливают «следящие» службы.

- Удаляют «шпионские» задания планировщика.

- В хардкорном варианте удаляют системные файлы и каталоги, отвечающие за «шпионские» функции.

WARNING

Попытка добиться максимальной приватности с помощью подобных программ может привести к тому, что перестанут работать и нужные компоненты, слетит активация Windows, ОС будет вести себя нестабильно или вообще не загружаться. Настоятельно рекомендуем не ограничиваться встроенными в них средствами резервного копирования, а использовать сторонние программы для создания полного образа диска. С ним гарантированно останется возможность вернуть систему в исходное состояние, что бы с ней ни случилось в ходе экспериментов.

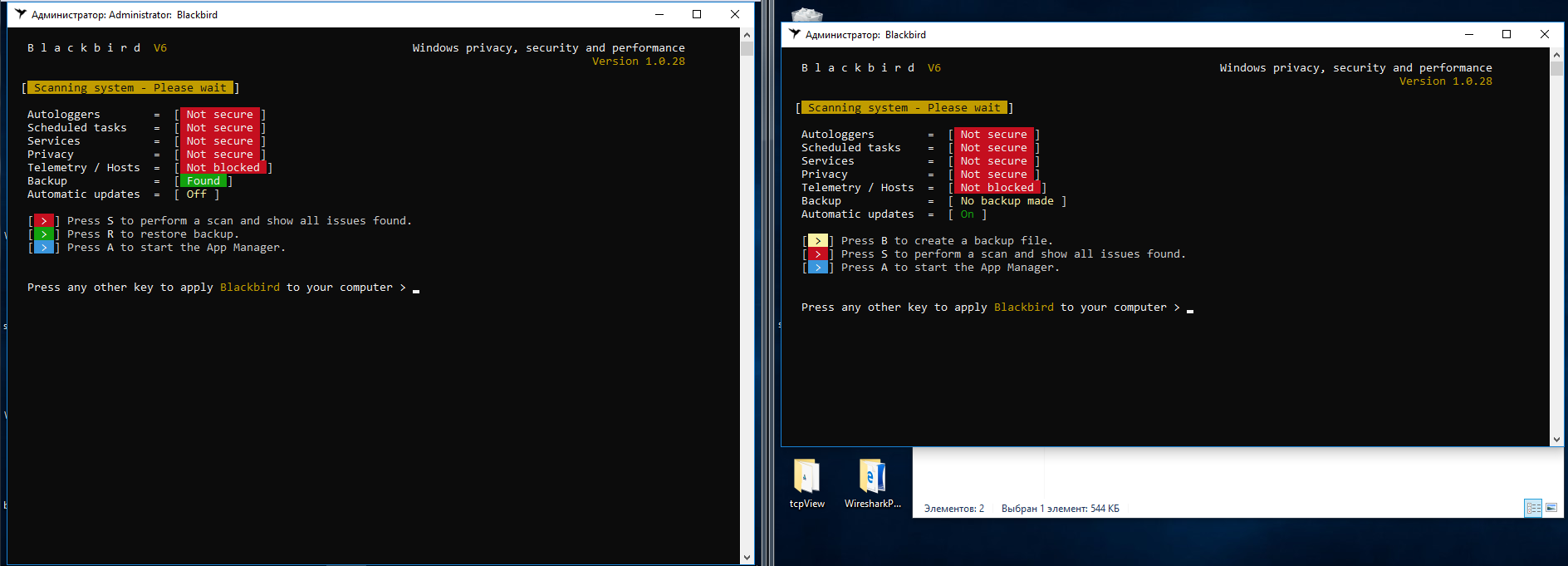

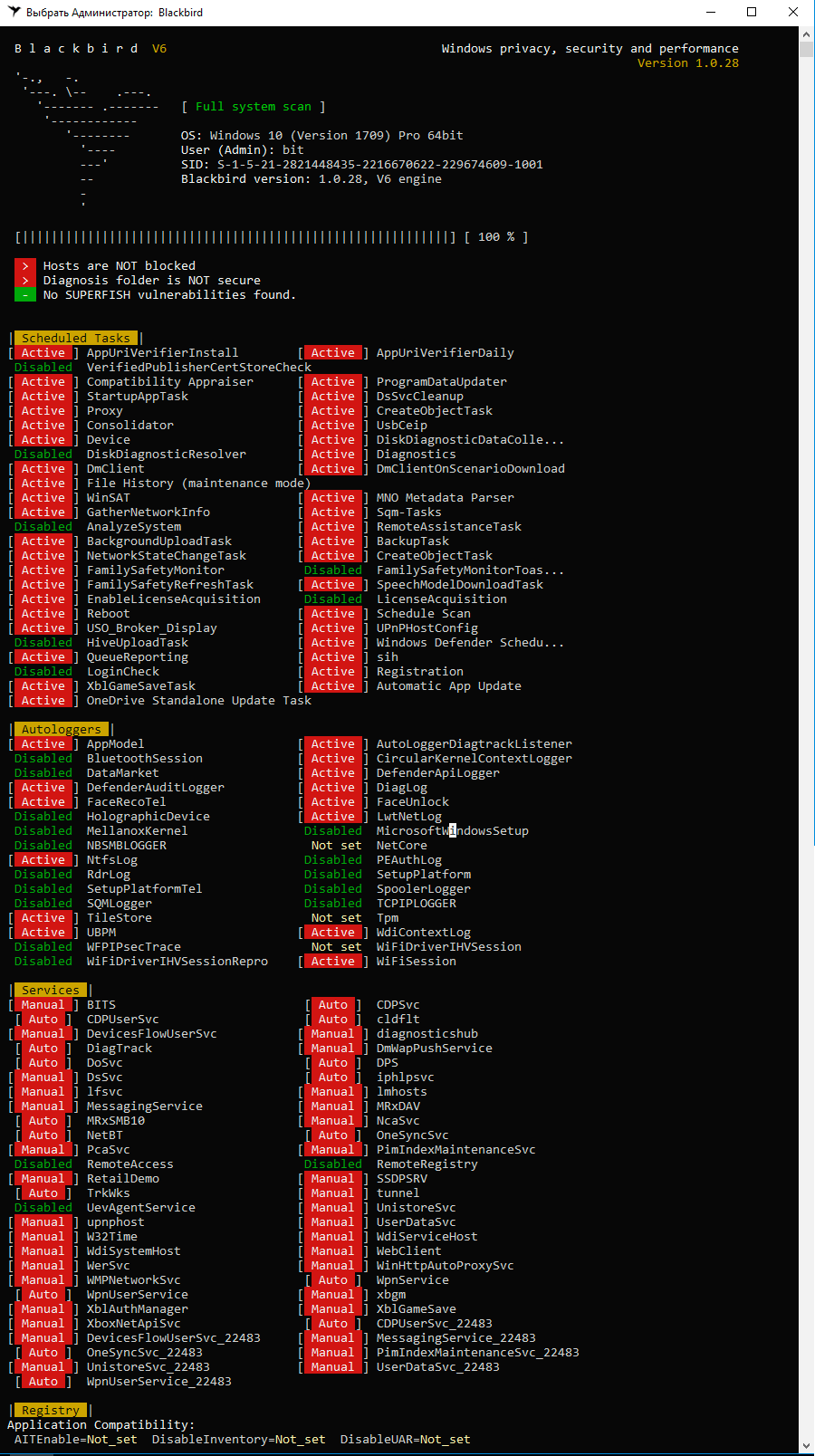

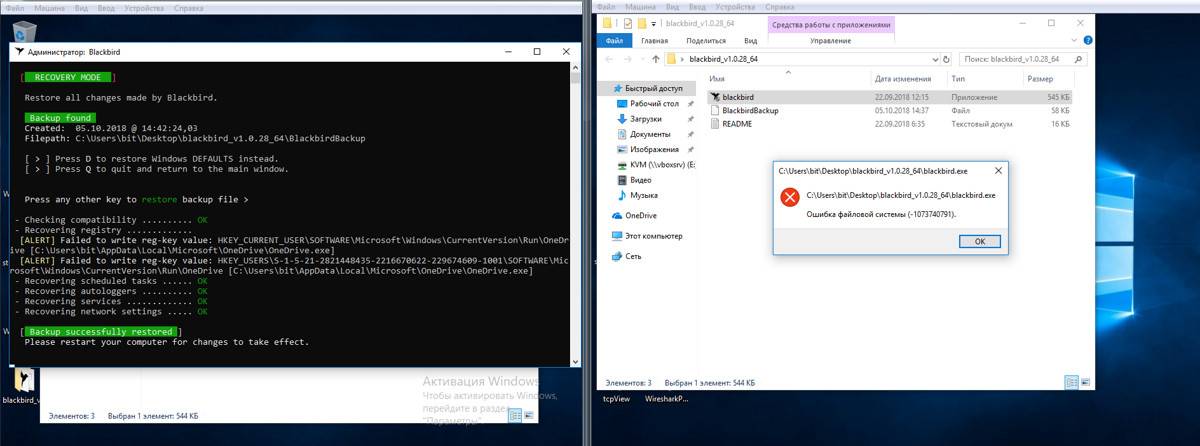

Blackbird 1.0.28

https://www.getblackbird.net

Программа работает в консольном режиме. У нее изначально всего три функции:

- сканировать систему и вывести все (по мнению разработчика) обнаруженные проблемы;

- запустить менеджер блокировки;

- сделать бэкап настроек. Вот эту функцию хочу особо отметить. Не каждая программа позволяет это сделать, так что, если что-то пошло не так, просто восстанавливаем настройки до блокировки и работаем дальше. Бэкап помещается в папку с программой, и, когда он сделан, программа меняет одну из своих функций с «Бэкапировать» на «Восстановить из бэкапа».

После сканирования выдается очень большой список «недочетов», которые надо исправить.

Пунктов в нем и вправду много, но есть очень спорные моменты. К примеру, первым делом резанул глаз пункт блокировки службы W32Time. Если комп будет в домене, то как синхронизировать время с сервером?

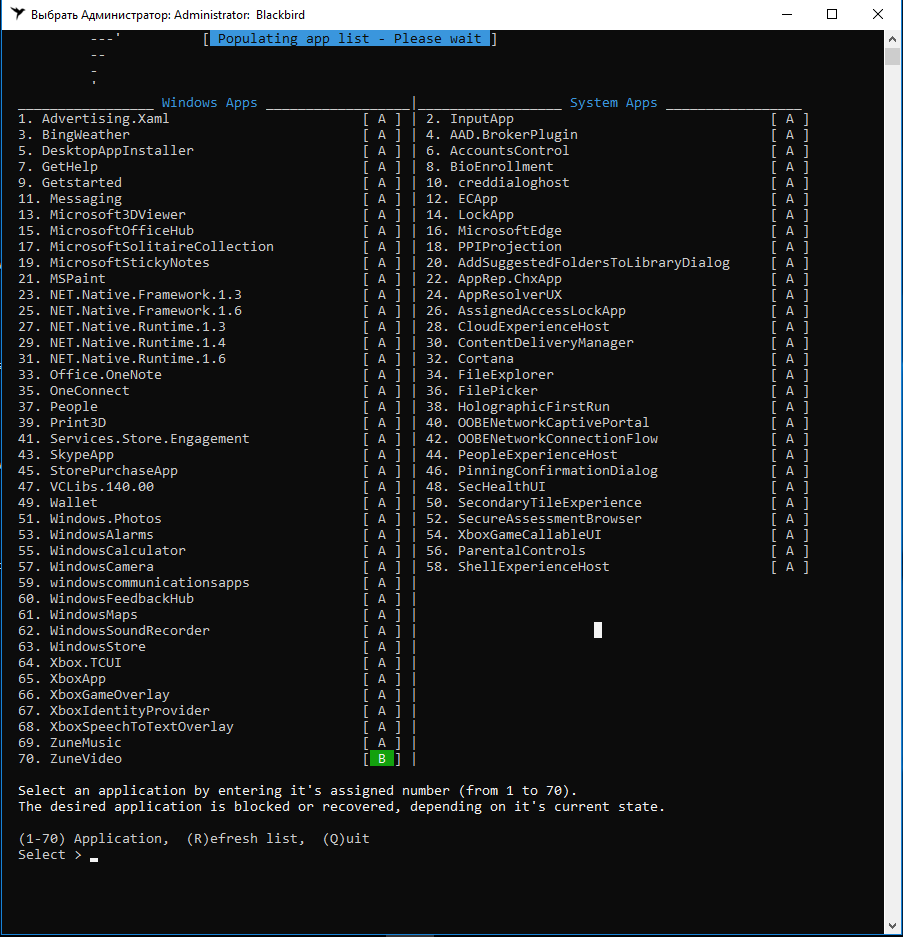

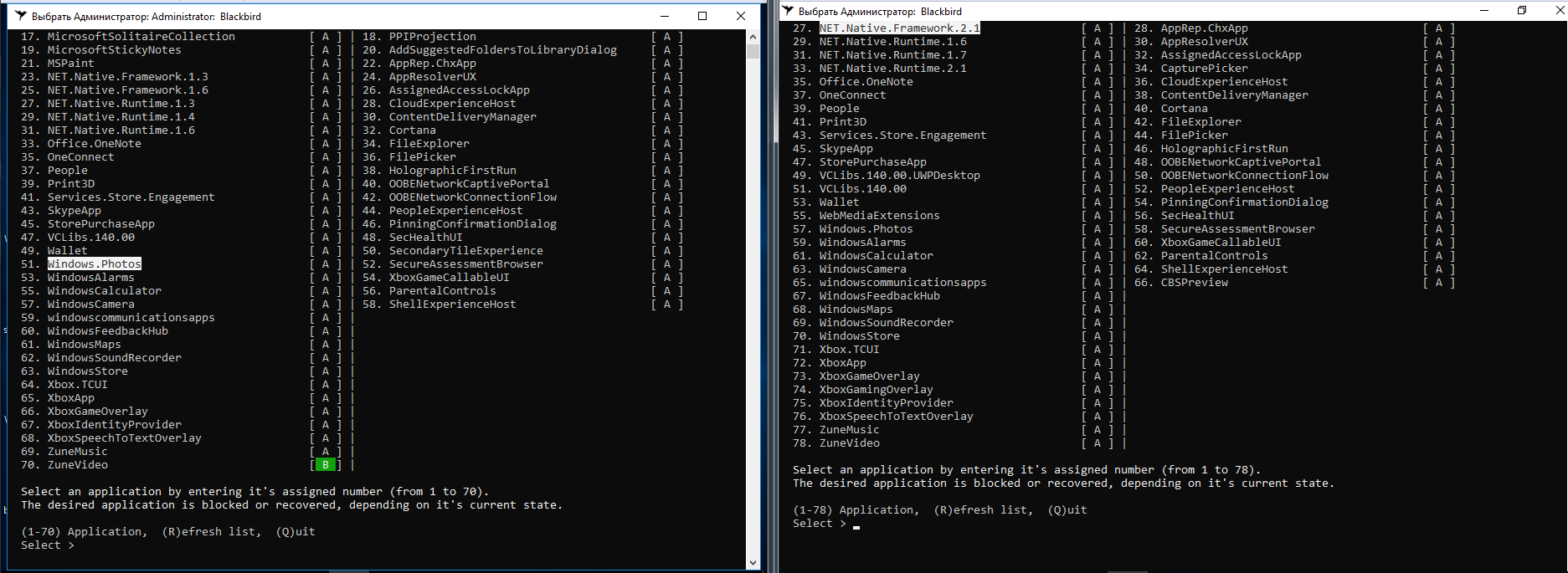

Перейдем к списку блокировки. Нажимаем А на главном экране программы и видим такую картинку.

Обрати внимание, что в билде 1803 добавлены несколько новых функций, поэтому блокировке подлежит 78 пунктов, а не 70, как в 1709. Вот наглядный пример, почему для теста я выбрал два релиза Windows 10.

В списке компонентов, которые может отключить Blackbird, нет службы Windows Update. Само отключение сделано неудобно: нет готовых профилей настроек, каждый пункт приходится выбирать отдельно.

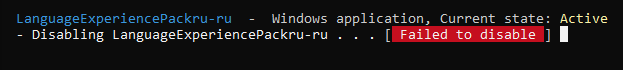

После выполненных действий в сборке 1709 удалось отключить все «следящие» функции, программа справилась на ура. На сборке 1803 одна функция так и не была отключена, причем их общее количество почему-то стало 79.

Два дня наблюдений за поведением операционных систем показали, что после работы Blackbird исходящий трафик стал меньше в разы. Однако тестовый комп со сборкой 1803 постоянно передавал данные на IP 104.25.219.21. Shodan говорит, что он принадлежит известному облачному провайдеру Cloudflare. Насколько мне известно, Microsoft давно арендует у него хостинг для виртуальных серверов сбора статистики. Больше подобной сетевой активности не отмечалось, если не считать скачивания обновлений.

С блокировкой следящих функций Blackbird в целом справилась, но обе тестовые сборки из-за нее пришли в нерабочее состояние. Меню «Пуск» не открывается. Edge и IE не запускаются. Магазин приложений и почта пытаются запуститься, но сразу закрываются. В панели уведомлений висят сообщения, которые нельзя открыть. В общем, жить с настолько изуродованной операционкой невозможно. Хоть обновления установились без проблем!

При восстановлении из созданного Blackbird бэкапа лучше не стало. В сборке 1709 слетела активация Windows и появились две ошибки реестра. После перезагрузки ни одна проблема так и не была устранена. Сборка 1803 вообще не смогла запустить Blackbird для восстановления из бэкапа, начав ругаться на ошибку файловой системы (хотя с ФС все было в порядке).

Вывод очевиден. Blackbird место в нашей бывшей рубрике «Западлостроение».

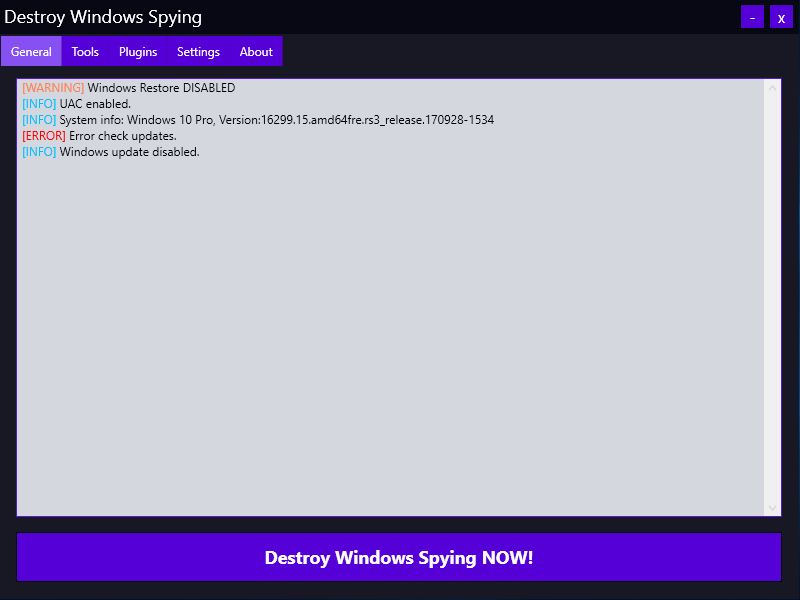

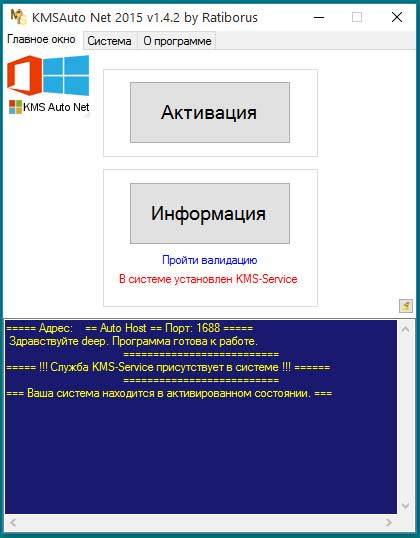

Destroy Windows 10 Spying 1.0.1.0

https://github.com/Nummer/Destroy-Windows-10-Spying

Destroy Windows 10 Spying — программка, которая, скорее всего, уже на слуху у каждого, кто задавался вопросом, как отключить передачу своих данных в Microsoft. Поговаривают, что после версии 1.0.1.0 сменился разработчик и в новые релизы начали вшивать троян. Поэтому воспользуемся последней официальной версией, которую выпустил Nummer.

Версия 1.0.1.0 написана в апреле 2018 года. На моих сборках она запустилась и определила их правильно. Помимо прочего, в программе есть функция отключения обновлений Windows, которой я заодно и воспользовался.

Все изменения вносятся при нажатии большой кнопки «Destroy Windows Spying NOW!». Работа программы проходит в три этапа: отключение «шпионских» сервисов, добавление известных IP-адресов в правила брандмауэра и прописывание URL серверов сбора статистики Microsoft в файл host. Затем следует перезагрузка с применением всех изменений.

Результаты работы DWS меня огорчили.

Исходящий трафик по «левым» адресам стал меньше, но по-прежнему наблюдалось активное общение с ненужными нам IP-адресами. Версия программы устарела, и в новых сборках Windows свою функцию она толком не выполняет. Однако утилита и не калечит операционку, как это делает Blackbird. Мои виртуальные компьютеры после DWS выжили. В течение трех дней никаких программных неполадок выявлено не было. Сразу после перезагрузки сборка 1709 зависала пару раз, но обошлось малой кровью, и все восстановилось.

С блокировкой Windows Update программа DWS тоже сработала криво. После четырех-пяти перезапусков Windows в логах TCPView снова засветился svhost, который как ни в чем не бывало продолжил доставлять обновления. Еще я обратил внимание на очень тесный диалог сборки 1709 с IP-адресом сервера в сети Akamai Technologies, сотрудничающей с Microsoft, и сильное увеличение пакетов SSDP. Возможно, винда сама перебирала запасные способы отправить данные, когда собственные серверы оказались частично недоступны.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru» Июнь 24th, 2017

Анна Маврина

Всем известно, что Windows 10 следит за пользователями с помощью специальных систем, встроенных в ОС, и отправляет данные о пользователях в Microsoft. Многим это закономерно не нравится, и они ищут способы, как отключить шпионские программы Windows. Об этом и поговорим.

Что такое слежка и зачем она нужна

Вообще-то, сбором информации о пользователе занимается не только Windows: популярные браузеры, приложения для смартфонов и даже интерактивные предметы быта могут собирать данные о своём использовании и отправлять их в дата-центры компании. Грешили этим и ранние версии Windows, но именно в версии 10 слежка достигла пугающих масштабов.

Официально политика Microsoft гласит: система может собирать данные об использованных программах, сетевых подключениях и самом устройстве, а также связывать их с идентификатором пользователя (т. е. данные не обезличены, в дата-центрах видно, от кого именно пришла информация). Помимо этого, Windows 10 замечена в слежке за личными данными вроде местоположения, интересов и даже текстовых и голосовых сообщений. Это намного больше, чем простая информация об использовании устройства, и неудивительно, что настолько тотальная слежка возмущает пользователей.

Для чего системе столько данных? Официально — для улучшения качества продукта, но на деле Microsoft уже заявляли, что могут, к примеру, передать данные о пользователе каким-либо спецструктурам по запросу. Не слишком приятно, даже если гражданин вы законопослушный: пусть сама Microsoft ничего плохого с этими данными не сделает, перспектива утечки данных выглядит настоящей катастрофой. Это не говоря уже об официальном, прописанном в лицензии праве Microsoft удалять с компьютера любого пользователя неугодные программы.

Систем для передачи данных в Windows 10 несколько.

- Cortana, голосовой помощник от Microsoft, занимает первое место в списке. Все голосовые команды, все поисковые запросы, проведённые с её помощью, она отправляет на несколько десятков серверов Microsoft. Более того, если отключить компаньона, некоторые фоновые процессы Cortana всё равно будут работать, поэтому эта проблема актуальна даже для русскоязычных пользователей, для которых помощник не функционирует;

- сервер телеметрии следит за географическим положением устройства, передавая данные о местонахождении пользователя и о списке его подключений (да-да, печально известное сообщение «Ваше местоположение сейчас используется» — это тоже он). Если вы сидите в кафе с ноутбуком через местный Wi-Fi, а потом вернётесь домой и подключитесь к домашней сети, Microsoft узнает об этом в тот же час (данные отправляются раз в 15–30 минут в зависимости от ситуации). Помимо этого, именно он отвечает за передачу данных о «начинке» компьютера и всевозможных сбоях;

- веб-камера отправляет некоторое количество данных на сервера Microsoft вскоре после первого запуска. Неизвестно, зачем системе нужен внешний вид пользователя, равно как и неизвестно, что конкретно она отправляет (данные с камеры зашифрованы), но сам факт подобного отслеживания выглядит неприятно;

- встроенные перехватчики текста, вводимого с клавиатуры, собирают и анализируют весь набираемый текст. Это больше похоже на фишку из шпионских фильмов, чем на реальную функцию популярной операционной системы, но это правда. Используется перехват текста в первую очередь в рекламных целях: так, если вы наберёте e-mail, где расскажете другу о предстоящей поездке, приложения Windows радостно кинутся предлагать вам путёвки. Минусы очевидны: пароли от входа в платёжные системы тоже набираются с клавиатуры;

- ярко выраженными шпионскими функциями обладает связка из «Службы географического положения» и «Службы диагностического отслеживания», переименованная после обновления в «Функциональные возможности пользователей и телеметрия». Она включает в себя не только сервер телеметрии, о котором уже шла речь выше: эта служба в принципе заточена под шпионаж и играет важную роль в «сливе» данных пользователя;

- встроенный антивирус Windows Defender тоже собирает информацию: он специализируется на загруженных файлах, установленных программах и изменениях настроек;

- часть пользователей считает, что к шпионам также можно отнести облачные сервисы Windows.

Помимо этого, шпионскими компонентами оборудованы ещё некоторые встроенные подсистемы Windows 10, и на перечисление их всех ушло бы много времени.

Одно уже ясно: слежка Windows очень масштабна и в случае утечки данных может привести к крупным неприятностям (да и вообще, кому понравится, что неизвестные люди за морем знают о нём всё — от внешности до номера телефона?). Иными словами, со слежкой надо что-то делать.

Некоторых видов слежки можно избежать, просто не пользуясь некоторыми функциями Windows (в идеале — удаляя их с помощью специальных программ).

- Не включать Cortana. Это актуально только для пользователей англоязычной версией Windows, т. к. русский язык ИИ-компаньон пока не понимает, но всё же, если вы опасаетесь слежки, от Кортаны лучше держаться подальше.

- Не пользоваться Microsoft Edge, поисковиком Bing, встроенной в меню строкой поиска в интернете.

- Не подключать к своей Windows 10 аккаунт учётной записи Microsoft. Не нужно прислушиваться к навязчивым уговорам системы: учётная запись увеличит количество передаваемой информации в разы.

- То же самое касается встроенных программ Windows Metro (органайзеров, магазинов приложений и прочих довольно неудобных функций). Да, даже переделанного под Metro-стиль Skype. Не нужно подключать к ним аккаунт Microsoft, лучше скачать в сети версию, не требующую его для работы. Лучше всего вообще не использовать эти приложения и по возможности удалить их с компьютера.

- В процессе установки Windows «Отключить» все компоненты настройки Windows. Желательно — вообще все. На всех этапах.

От части следящих компонентов можно избавиться ещё при установке Windows, отключив некоторые функции

Остальные виды слежки изменяются уже с помощью настройки некоторых пунктов системы.

Отключение слежки вручную

Если вы не доверяете специально созданным для отключения слежки программам, можно отключить следящие компоненты Windows вручную. Правда, после каждого обновления придётся заново проверять, не включились ли отключенные функции обратно (прецеденты были).

Изменение настроек конфиденциальности

Первое, что стоит сделать в процессе отключения слежки, — перейти по пути «Пуск — Параметры — Конфиденциальность». Все полузнки, которые найдутся в этом пункте, должны быть переведены в положение «Откл.». Во всех вкладках, от «Общих настроек» до управления радиомодулями и запросами отзывов.

Там же отключается Windows Defender (впрочем, он выключается автоматически при установке другого антивируса) и большая часть настроек Cortana.

Первое, что нужно сделать, — выключить все функции в параметрах конфиденциальности

Конечно, эти параметры мало что меняют, и значительную часть следящих модулей они никак не затронут, но жёсткие настройки конфиденциальности хотя бы помогут ограничить использование ресурсов компьютера для сбора и отправки данных в Microsoft. Можно побродить по ссылкам, встречающимся в этом пункте, и поискать ненужные функции, которые можно отключить, ещё и там — но это делается уже по желанию.

Защита от слежения при помощи выключения следящих служб

Часть следящих модулей расположена в службах Windows (например, печально известная «Служба диагностического отслеживания»). Их тоже необходимо отключить, чтобы избавиться от слежки.

- Сначала надо перейти в службы: для этого необходимо нажать Win+R и в открывшемся окне прописать services.msc. Откроется окно служб, где будут показаны все существующие в системе служебные процессы и информация о них.

В окне служб находится информация обо всех службах, существующих в системе

- Чтобы отключить службу, достаточно щёлкнуть по ней правой кнопкой мыши и выбрать пункт «Остановить». А чтобы она не включилась снова, нужно зайти в её свойства (правая кнопка мыши — «Свойства») и в выпадающем меню выбрать вариант типа запуска «Отключена».

Чтобы отключить службу насовсем, в её свойствах нужно прописать «Отключена»

Список следящих служб Windows разнится от ресурса к ресурсу, потому что мало у кого есть точные данные о том, что и как следит за пользователем, да и сами службы различаются в зависимости от конфигурации системы. Приблизительный список служб, которые необходимо выключить, выглядит так:

- dmwappushsvc;

- «Служба географического положения»;

- «Служба диагностического отслеживания» (DiagTrack);

- «Функциональные возможности для подключенных пользователей и телеметрия» (если есть);

- DataCollectionPublishingService;

- Windows Search;

- «Биометрическая служба Windows»;

- службы, связанные с учётной записью Microsoft.

Со службами ещё не всё. Их отключение не даёт полной свободы от телеметрии и перехвата текста, поэтому «дочищать» остатки нам ещё придётся. Но об этом чуть позже.

Отключение шпионских компонентов планировщика заданий: инструкция

Как уже упоминалось, служебные компоненты Windows напичканы следящими модулями по уши. Поэтому следующий пункт — планировщик заданий.

- Сначала нужно кликнуть правой кнопкой мыши по меню «Пуск» и выбрать вариант «Управление компьютером». Откроется окно управления, где необходимо раскрыть следующую ветвь: «Служебные программы — Планировщик заданий — Библиотека планировщика заданий — Microsoft — Windows».

Чтобы отключить ещё часть следящих модулей, нужно зайти в «Управление компьютером» и перейти по указанному пути

- В открывшемся окне надо удалить следящие функции. Для этого требуется выбрать нужную папку в левой части окна, а в правой кликнуть по нужному варианту правой кнопкой мыши и поочерёдно выбрать варианты «Завершить» и «Отключить».

Чтобы отключить тот или иной компонент, нужно кликнуть по нему правой кнопкой мыши и выбрать варианты «Завершить» и «Отключить»

Список компонентов, которые нужно отключить:

- Application Experience: Microsoft Compatibility Appraiser, ProgramDataUpdater, StartupAppTask;

- Autochk: Proxy;

- Customer Experience Improvement Program: Consolidator, KernelCeipTask, UsbCeip, Microsoft-Windows-DiskDiagnosticDataCollector;

- NetTrace: GatherNetworkInfo.

Окончательное выключение телеметрии

Следующий шаг, который надо сделать для безопасной работы с Windows, — навсегда разобраться с телеметрией и перехватчиком текста. Для этого нам понадобятся реестр и командная строка, а также редактор групповой политики Windows.

- Итак, первое, что нужно сделать, — это использовать командную строку. Для этого надо щёлкнуть правой кнопкой мыши по клавише «Пуск» и выбрать «Командная строка (администратор)». Откроется окно командной строки.

Командную строку Windows необходимо использовать для удаления некоторых компонентов

- В командной строке нужно набрать по очереди последовательность команд, приведённую ниже. Это позволит отключить часть следящих служб навсегда, без права «обратного» включения, а также удалит всё то, что система уже успела насобирать. Во время выполнения команд Windows может начать ругаться, но обращать на это внимание не стоит.

- sc delete DiagTrack

- sc delete dmwappushservice

- echo «» > C:ProgramDataMicrosoftDiagnosisETLLogsAutoLoggerAutoLogger-Diagtrack-Listener.etl

- reg add «HKLMSOFTWAREPoliciesMicrosoftWindowsDataCollection» /v AllowTelemetry /t REG_DWORD /d 0 /f

Так, с командной строкой разобрались. Теперь приступим к настройке редактора групповой политики.

- Для начала нужно нажать уже знакомую нам комбинацию Win+R и набрать в окошке gpedit.msc. Откроется окно редактора локальной групповой политики Windows. В нём надо перейти по пути «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Сборки для сбора данных и предварительные сборки».

В редакторе настройки локальной групповой политики тоже нужно отключить телеметрию

- Нужный нам компонент называется «Разрешить телеметрию». По нему нужно кликнуть и, когда откроется окно настроек, выбрать в поле параметров вариант «0 — Откл.». Это должно выключить телеметрию, но на практике работает только в сочетании с дополнительными мерами. При этом в меню включения телеметрии (находится чуть выше) должен стоять параметр «Включено». Как бы странно это ни звучало, телеметрия выключается только тогда, когда выбран этот вариант.

Настройки телеметрии должны быть такие: режим «Включено», но параметр — «0 — Откл.»

Последнее, с чем предстоит столкнуться в нелёгком деле отключения шпионажа, — это системный реестр.

- Чтобы попасть туда, нужно использовать Win+R и набрать слово regedit. Откроется редактор реестра, где и надо будет выключить сбор данных.

В редакторе реестра понадобится отключить несколько параметров, чтобы избавиться от телеметрии

- Для выключения телеметрии понадобится изменить два параметра, находящихся в разных местах, следующим образом:

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesDataCollection, AllowTelemetry = 0;

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesdmwappushsvc, Start = 4.

Изменение параметров брандмауэра

Брандмауэр Windows позволяет заблокировать деятельность некоторых программных компонентов, в том числе следящих. Поэтому, чтобы качественно избавиться от слежки, нужно поработать ещё и в нём.

- Чтобы перейти в брандмауэр Windows, нужно перейти по следующему пути: «Пуск — Панель управления — Брандмауэр Windows». В открывшемся меню параметров требуется выбрать пункт «Разрешение взаимодействия с приложением…».

Брандмауэр Windows поможет заблокировать некоторые шпионские компоненты

- В появившемся окне необходимо найти и отключить (снять галочку) следующие компоненты:

- «Беспроводной дисплей»;

- «Удалённый помощник».

В брандмауэре Windows нужно снять галочку с «Удалённого помощника»и «Беспроводного дисплея»

Ничего сложного. Теперь остаётся последний пункт: заблокировать шпионам доступ к сети. Но это проще делать уже не через брандмауэр.

Блокировка серверов сбора данных

Поскольку серверов, на которые шпионы отправляют данные, очень много, было бы сущим мучением прописывать их все в брандмауэре вручную. Поэтому для блокировки адресов их предпочитают просто прописывать в файле hosts, который находится по адресу C:WindowsSystem32driversetc. Файл легко открывается с помощью Блокнота, но для его редактирования нужно иметь права администратора.

Всё, что нужно сделать, — скопировать в него следующий ряд адресов, после чего сохранить изменения и выйти.

-

127.0.0.1 localhost

-

127.0.0.1 localhost.localdomain

-

255.255.255.255 broadcasthost

-

::1 localhost

-

127.0.0.1 local

-

127.0.0.1 vortex.data.microsoft.com

-

127.0.0.1 vortex-win.data.microsoft.com

-

127.0.0.1 telecommand.telemetry.microsoft.com

-

127.0.0.1 telecommand.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 oca.telemetry.microsoft.com

-

127.0.0.1 oca.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 sqm.telemetry.microsoft.com

-

127.0.0.1 sqm.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 watson.telemetry.microsoft.com

-

127.0.0.1 watson.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 redir.metaservices.microsoft.com

-

127.0.0.1 choice.microsoft.com

-

127.0.0.1 choice.microsoft.com.nsatc.net

-

127.0.0.1 df.telemetry.microsoft.com

-

127.0.0.1 reports.wes.df.telemetry.microsoft.com

-

127.0.0.1 wes.df.telemetry.microsoft.com

-

127.0.0.1 services.wes.df.telemetry.microsoft.com

-

127.0.0.1 sqm.df.telemetry.microsoft.com

-

127.0.0.1 telemetry.microsoft.com

-

127.0.0.1 watson.ppe.telemetry.microsoft.com

-

127.0.0.1 telemetry.appex.bing.net

-

127.0.0.1 telemetry.urs.microsoft.com

-

127.0.0.1 telemetry.appex.bing.net:443

-

127.0.0.1 settings-sandbox.data.microsoft.com

-

127.0.0.1 vortex-sandbox.data.microsoft.com

-

127.0.0.1 survey.watson.microsoft.com

-

127.0.0.1 watson.live.com

-

127.0.0.1 watson.microsoft.com

-

127.0.0.1 statsfe2.ws.microsoft.com

-

127.0.0.1 corpext.msitadfs.glbdns2.microsoft.com

-

127.0.0.1 compatexchange.cloudapp.net

-

127.0.0.1 cs1.wpc.v0cdn.net

-

127.0.0.1 a-0001.a-msedge.net

-

127.0.0.1 statsfe2.update.microsoft.com.akadns.net

-

127.0.0.1 sls.update.microsoft.com.akadns.net

-

127.0.0.1 fe2.update.microsoft.com.akadns.net

-

127.0.0.1 65.55.108.23

-

127.0.0.1 65.39.117.230

-

127.0.0.1 23.218.212.69

-

127.0.0.1 134.170.30.202

-

127.0.0.1 137.116.81.24

-

127.0.0.1 diagnostics.support.microsoft.com

-

127.0.0.1 corp.sts.microsoft.com

-

127.0.0.1 statsfe1.ws.microsoft.com

-

127.0.0.1 pre.footprintpredict.com

-

127.0.0.1 204.79.197.200

-

127.0.0.1 23.218.212.69

-

127.0.0.1 i1.services.social.microsoft.com

-

127.0.0.1 i1.services.social.microsoft.com.nsatc.net

-

127.0.0.1 feedback.windows.com

-

127.0.0.1 feedback.microsoft-hohm.com

-

127.0.0.1 feedback.search.microsoft.com

Переключение на локальную учётную запись

Учётная запись Microsoft — главный рассадник шпионажа. Поэтому, чтобы максимально обезопасить себя, стоит перейти на локальный аккаунт.

- Для начала нужно войти в «Пуск — Параметры — Учётные записи». В первой же вкладке будет присутствовать кнопка «Войти вместо этого с локальной учётной записью». Она-то нам и нужна.

Чтобы перейти на локальную учётную запись, нужно нажать на соответствующий пункт в параметрах Windows

- Система потребует ввести пароль от аккаунта Microsoft и только после этого разрешит переключиться на локальную учётную запись. Ничего сложного в этом нет: нужно просто ввести новые данные для локального аккаунта (имя пользователя, пароль и подсказку).

Чтобы настроить локальный аккаунт, нужно ввести для него логин, пароль и подсказку о пароле

- После этого придётся перезагрузиться. Всё, готово, система переведена на локальную учётную запись.

Видео: ручное отключение слежки в Windows 10

Программы для отключения шпионажа

Как можно заметить, процесс избавления от следящих модулей довольно долгий и скучный, а ещё есть риск что-то забыть или упустить. В таком случае на помощь приходят специальные утилиты, созданные умельцами как раз для борьбы со шпионажем Windows 10. С их помощью от шпионажа можно избавиться в два клика. Да и функциональность у таких программ повыше. Рассмотрим две наиболее популярные утилиты.

DisableWinTracking

Эта бесплатная программа, созданная англоязычными разработчиками, хоть и представлена на английском языке, предельно проста в управлении. В главном окне перечислены все следящие компоненты, которые нужно отметить галочкой, и вариант действия: отключить (Disable) или удалить навсегда (Delete). Кроме этого, здесь можно удалить предустановленные в Windows 10 приложения Metro. Пользы от них без аккаунта Microsoft всё равно пшик, а место занимают.

После того как компоненты для удаления выбраны, нужно нажать кнопку Go. Дальше программа всё сделает сама.

Удалить ненужные следящие функции и «лишние» приложения Windows 10 можно прямо в главном окне DisableWinTracking

Скачать программу можно из открытого репозитория на GitHub.

DWS

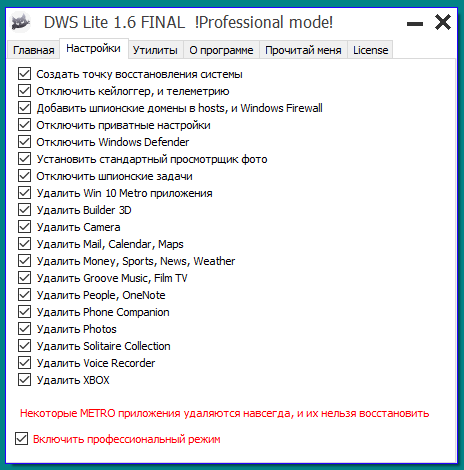

DWS, или Destroy Windows 10 Spying — пожалуй, лучшая на сегодняшний день программа для отключения слежки. Она бесплатна, представлена на русском языке и делает всё то же самое, что и предыдущая, и даже больше. Так, к примеру, она автоматически создаёт точку восстановления системы на случай, если что-то пойдёт не так.

Выбрать элементы для удаления можно во вкладке «Настройки» программы: там точно так же присутствуют все шпионские модули и Metro-приложения. Также можно включить профессиональный режим, который расширяет возможности утилиты.

В настройках программы DWS можно выбрать, что удалять, а также включить профессиональный режим

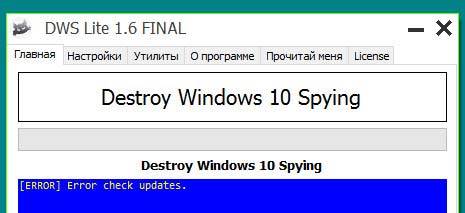

Само удаление включается с помощью большой кнопки в главной вкладке программы. После включения утилита показывает пользователю записи о сделанных изменениях в той же вкладке.

В главном окне DWS отображаются сделанные изменения, а также отсюда запускается процесс удаления слежки

Программа доступна для скачивания на GitHub.

Видео: отключение слежки с помощью программы DWS

Важно понимать: корпорация Microsoft всё равно хитрее всех нас, и, несмотря на все ухищрения, какие-то данные утекать на сервера дата-центров всё равно будут. Однако вышеприведённые способы позволяют сократить количество этих данных до минимально возможного и значительно обезопасить свою личную информацию от посягательств как Microsoft, так и возможных злоумышленников.

Поехали.

Самое время установить недостающие и обновить действующие драйвера системы. Как это сделать читаем ЗДЕСЬ (готовится, у меня не 20 рук! 😉

Едем далее. Пуск => Панель управления => Электропитание. Я нажимаю Показать дополнительные планы электропитания => Максимальная производительность. Ставлю Отключить дисплей => Никогда. Привык все держать на виду и под контролем.

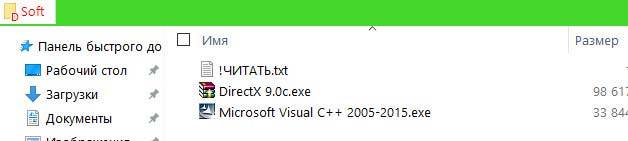

Теперь скачайте наиполезнейший маленький архивчик со всем необходимым. Без него дальше не поедем и вам он всегда пригодится в дальнейшем.

Разархивируйте в новую созданную папку.

Заходим в папку StartIsBack.1.2.1 Запускаем от имени Администратора файл StartIsBackPlusPlus_setup.exe

Вообще, на будущее. Всегда все запускайте-делайте от имени Администратора по правой кнопке мыши. Это вероятнее всего убережет вас от возможных дальнейших проблем с установленной программой.

В папке есть подробная инструкция, что делать далее.

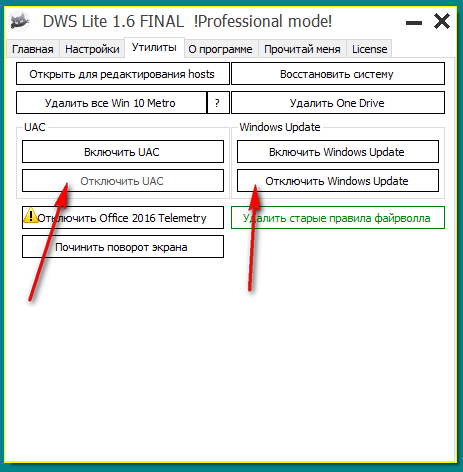

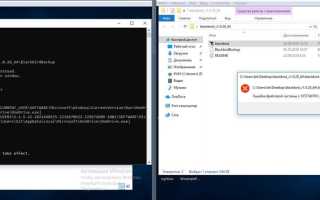

Включаете профессиональный режим. Ставите ВСЕ галочки.

Оключаете UAC. Отключаете Windows Update.

Возвращаетесь в главное окно и жмете Destroy Windows 10 Spying. И процесс пошел.

Самое время отвлечься, передохнуть, заварить зеленого чайку и посмотреть как же все-таки Приготовить настоящий узбекский плов!

мммммммм-м-м-м, сказка просто!

Ну вот и славненько.

Вернемся к нашим, то бишь, баранам.;)

Сейчас необходимо поставить наиважнейшие компоненты системы из папки Soft в архиве. Без этих компонентов не обходится ни одна игра и программы.

Ставим обе по очереди и перезагружаем систему на всякий случай.

Ну вот и все. Самое-самое мы выполнили. Создайте обязательно вторую точку восстановления системы. Откуда я знаю, что вы там собрались с ней делать… 😉

Очень много программ потребуют от вас установить недостающий компонент Framework 3.5

Как установить Framework 3.5 в Windows 10 без подключения к интернету, вы найдете вот в ЭТОЙ (готовится) статье. Также для всяких проигрывателей мультимедиа вам потребуются всевозможные кодеки. Как их скачать и установить Вот тут (готовится)

Ну и, как всегда тут заведено, вот вам игрушечка крестики-нолики. С виду простенькая, а вот попробуйте обыграть свой компьютер. Я, бывало, поначалу еще как проигрывал…

Удачи!

Используемые источники:

- https://xakep.ru/2018/10/23/win10-privacy/

- https://kompkimi.ru/windows10/kak-otklyuchit-slezhku-v-windows-10-navsegda

- https://deepsmr.ru/komputer/windows-10-aktivatsiya-nastroyka-udalenie-vseh-shpionskih-moduley.html

Как отключить слежку и телеметрию в Windows 10: избавляемся от шпионажа Microsoft

Как отключить слежку и телеметрию в Windows 10: избавляемся от шпионажа Microsoft Как отключить слежку в Windows 10

Как отключить слежку в Windows 10 Как отключить слежение Windows 10

Как отключить слежение Windows 10

Система в‡’ Destroy Windows 10 Spying 2.2.2

Система в‡’ Destroy Windows 10 Spying 2.2.2